Root不再是万能钥匙

对于每一位热爱折腾的安卓玩家来说,获取root权限就像是开启了新世界的大门。它意味着无与伦比的控制权、深度定制的能力以及运行各种强大工具的可能性。然而,随着安卓系统安全机制的日益严密,我们常常会发现,即便手握root这把“万能钥匙”,也依然会撞上两堵坚固的墙:一堵是执行adb root时那句熟悉的报错——adbd cannot run as root in production builds;另一堵则是尝试修改系统system文件(例如安装CA证书)时,那令人无奈的“只读文件系统(Read-only file system)”错误,这背后直指system挂载失败的窘境。

本文将结合实战经验,深入剖析这两个问题的根源,并为您提供基于Magisk的现代化、安全且有效的解决方案。无论您是开发者、安全研究员,还是仅仅希望让抓包工具(如HttpCanary)正常工作的深度用户,这篇文章都将为您扫清障碍。

一、解锁adbd的root权限 – 彻底告别 “adbd cannot run as root in production builds”

1. 问题剖析:为什么Google不让我们轻易adb root?

adbd,即Android调试桥守护进程(Android Debug Bridge Daemon),是手机与电脑之间进行通信和调试的核心服务。默认情况下,在官方发布(Production builds)的系统上,出于安全考虑,Google严格限制了adbd的权限。当你连接电脑,执行adb root命令时,系统会检查构建属性,如果发现是生产版本,便会拒绝将adbd进程提权至root,从而抛出adbd cannot run as root in production builds的错误。

这道屏障使得许多需要直接以root身份在电脑端操作手机文件系统的场景变得异常繁琐,极大地影响了开发和调试效率。

2. 现代化的解决方案:Magisk与动态策略修改

传统的修改build.prop文件的方法在现代安卓系统上已变得不可靠且危险。幸运的是,借助Magisk的强大能力,我们可以在不修改系统分区的情况下,“欺骗”系统,让它心甘情愿地交出adbd的root权限。以下这组命令,在原生Android 13版本,配合Magisk的环境下被证实非常有效。它通过动态修改SELinux策略和系统属性来达成目的。

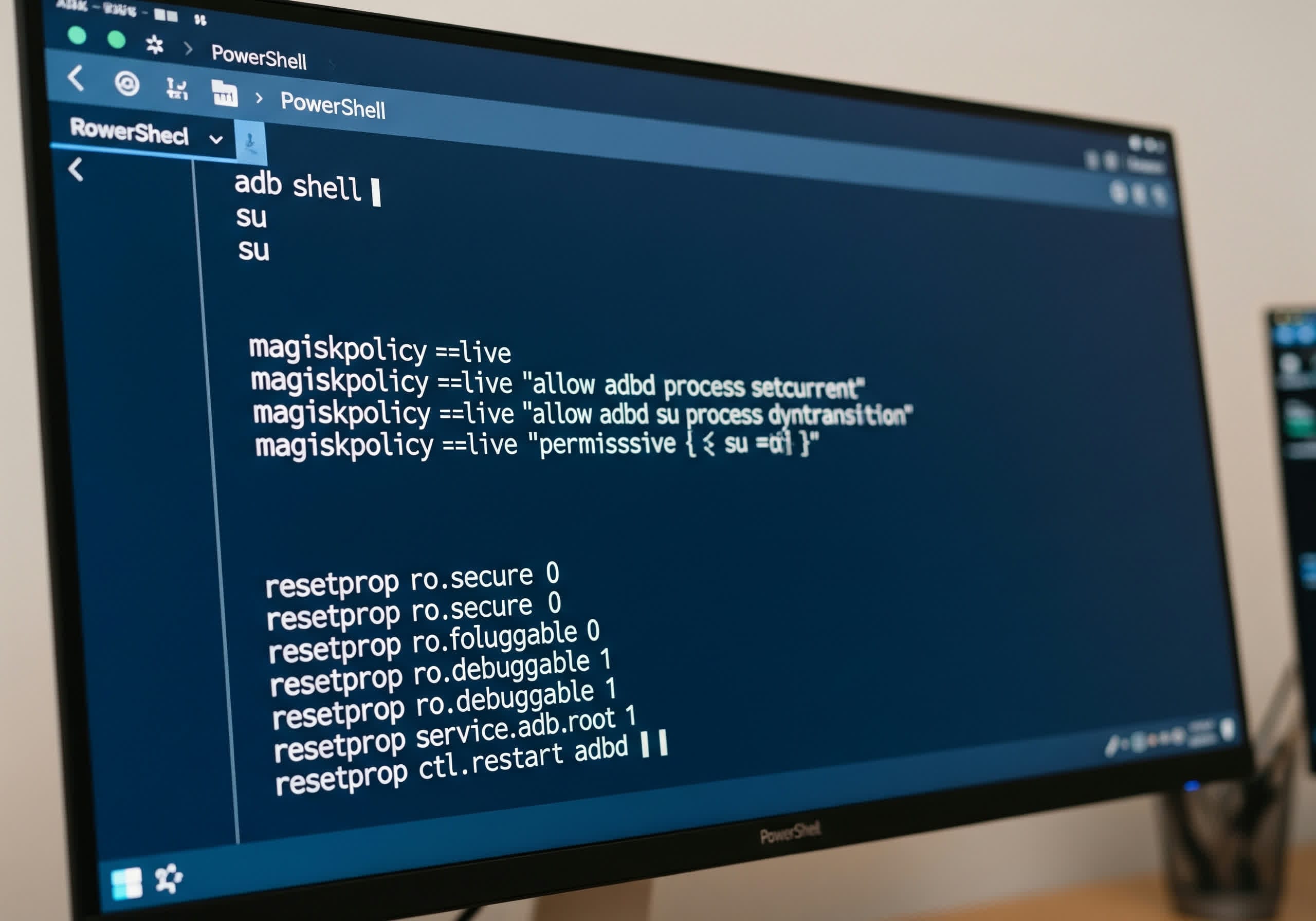

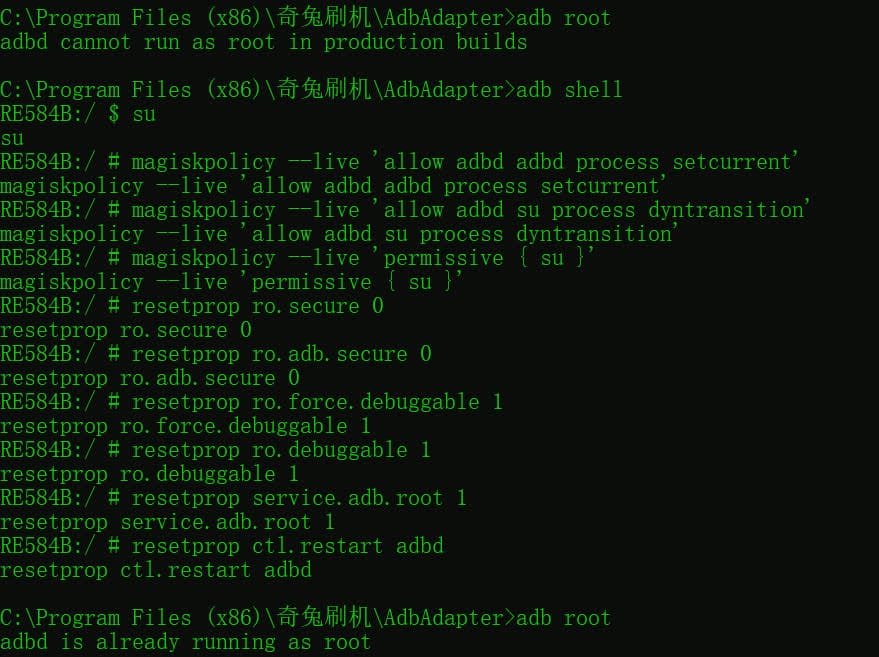

操作步骤:

- 通过ADB连接你的手机,并进入shell环境: adb shell

- 切换到root用户: su

- 执行以下一系列命令: # 动态修改SELinux策略,允许adbd进行关键的进程操作

magiskpolicy –live ‘allow adbd adbd process setcurrent’

magiskpolicy –live ‘allow adbd su process dyntransition’

# (可选,但有时是必要的) 临时将su上下文设置为宽容模式

magiskpolicy –live ‘permissive { su }’

# 修改系统属性,伪装成可调试的开发版本

resetprop ro.secure 0

resetprop ro.adb.secure 0

resetprop ro.force.debuggable 1

resetprop ro.debuggable 1

# 明确开启adbd的root模式

resetprop service.adb.root 1

# 重启adbd服务以应用所有更改

setprop ctl.restart adbd

命令解析:

- magiskpolicy –live ‘…’: 这是整个方案的精髓。它利用Magisk的工具,在系统运行时(–live)动态注入临时的SELinux规则。前两条规则精准地授予了adbd服务在提权过程中所必需的setcurrent和dyntransition权限,解决了SELinux层面的阻拦。

- resetprop [property] [value]: 这个命令用于修改系统内存中的属性值。我们通过它将所有与安全和调试相关的标志(如ro.secure, ro.debuggable)设置为开发模式下的状态。这直接绕过了系统对“生产版本”的判断。

- setprop ctl.restart adbd: 最后,重启adbd服务是让所有新设置生效的关键一步。

执行完这套命令后,你可以在电脑上断开并重新连接ADB,或者直接尝试执行adb root。此时,那条烦人的错误信息将不复存在,adb is already running as root,你可以自由地使用adb sync, adb pull/push等命令操作任何系统文件。

二、攻克系统只读难题 – 实现自定义CA证书的自由安装

另一个让无数root玩家头疼的问题,便是无法安装CA证书。当你尝试将HttpCanary等抓包工具的证书复制到/system/etc/security/cacerts/目录时,即使已经执行了mount -o rw,remount /,依然会遭遇“read-only file system”的无情打击,这正是典型的system挂载失败。

1. 探究根源:坚不可摧的 dm-verity 与 AVB

这个问题的根源比adbd问题要深刻得多。它来自于现代安卓系统的核心安全特性:dm-verity (Device-mapper verity) 和 AVB (Android Verified Boot,安卓验证启动)。

你可以把dm-verity想象成一个覆盖在整个系统分区上的、带有加密签名的“数字蜡封”。系统启动时,AVB会校验这个“蜡封”是否完好。在系统运行期间,dm-verity会持续监控,任何对系统分区的写入尝试,都会因为它会破坏“蜡封”的完整性,而被内核在最底层直接拒绝。

这就是为什么,即使你从上层(shell)下达了重新挂载为可读写的命令,底层的dm-verity机制依然像一个忠诚的卫兵,阻止你的写入操作。强行禁用dm-verity不仅过程极其复杂,且稍有不慎就可能导致设备变砖。

2. Magisk的优雅之道:无系统化(Systemless)修改

面对如此坚固的防线,正面硬闯并非明智之举。Magisk为我们提供了更为优雅和安全的“绕后”策略——无系统化修改。对于安装CA证书这个需求,最佳实践是使用专门的Magisk模组来自动完成。

操作步骤:

第一步:将证书安装为“用户凭证”

这是让模组找到目标的第一步。你需要先将证书以普通方式安装到用户证书目录。

- 重命名证书文件:CA证书通常是以其主题哈希值命名的,例如87bc3517.0。为了让安卓系统能识别它,你需要给它一个更通用的扩展名,如.crt或.pem。 # 在手机的shell中执行

- mv /sdcard/Documents/HttpCanary/certs/87bc3517.0 /sdcard/Documents/HttpCanary/certs/httpcanary.crt

- 从系统设置安装:

- 进入手机的 设置 -> 安全性 -> 加密与凭证 -> 安装凭证 -> CA 凭证。

- 在文件管理器中找到并选择你刚刚重命名的httpcanary.crt文件,然后按照提示完成安装。

- 此时,证书会被安装到用户信任区。

第二步:安装“移动证书”的Magisk模组

现在,我们需要一个模组来将这个用户证书“嫁接”到系统信任区。

- 打开 Magisk 应用。

- 切换到 “模组” 标签页(通常是右下角的拼图图标)。

- 点击搜索框,寻找能够处理用户证书的模组。Always Trust User Certs是非常优秀的选择。

- 点击安装本地文件,等待Magisk完成刷入过程。

第三步:重启设备并验证

- 模组安装完成后,Magisk会提示你重启。点击“重启”按钮。

- 设备重启后,Magisk模组会在启动过程中自动生效。它会巧妙地将你安装的用户CA证书映射或链接到系统CA证书存储区,而全程没有对物理上的/system分区进行任何写入操作。

验证方法:

- 系统设置验证: 再次进入 设置 -> … -> 信任的凭证。检查“用户”标签页,你会发现HttpCanary的证书已经消失了。然后切换到“系统”标签页,向下滑动列表,你就能找到HttpCanary的证书赫然在列。

- 功能验证: 打开HttpCanary等抓包应用,开始抓取HTTPS流量。如果一切正常,不再有证书相关的错误提示,说明系统已经完全信任了你的CA证书。

总结

安卓系统的安全壁垒日益增高,但社区的智慧总能找到突破口。从解决adbd cannot run as root in production builds到应对system挂载失败和无法安装CA证书的挑战,我们看到,单纯的Root权限已不再是解决问题的唯一答案。

真正的关键在于理解这些问题的底层逻辑——无论是SELinux策略的限制,还是dm-verity的完整性保护——并利用像Magisk这样强大的工具,采取“顺势而为”的无系统化修改方式。通过动态修改策略和利用模组化的构架,我们不仅解决了眼前的难题,更重要的是,保证了操作的安全性和系统的稳定性。希望这篇详尽的指南,能帮助每一位安卓高阶玩家在探索的道路上走得更远、更稳。

备注:

AlwaysTrustUserCerts_v1.3.zip

链接: https://pan.baidu.com/s/1gq3dyBIGYUqq81p3Ylc3Lw?pwd=g961 提取码: g961